Ciberseguridad y Estrategia de Zero Trust: Protección de Datos y Redes Frente a Amenazas Crecientes.

A medida que las organizaciones adoptan modelos de trabajo remoto y migran a la nube, el riesgo de ataques cibernéticos ha aumentado, haciendo que la ciberseguridad evolucione constantemente. En este contexto, la estrategia de Zero Trust ha emergido como un enfoque clave.

En lugar de confiar en una red protegida o un dispositivo autorizado, Zero Trust establece la premisa de que no se debe otorgar acceso sin antes verificar exhaustivamente la identidad y seguridad de cada usuario y dispositivo, independientemente de si se encuentran dentro o fuera de la red corporativa.

Elementos Fundamentales de la Estrategia Zero Trust.

Autenticación Continua: En Zero Trust, la autenticación no ocurre una sola vez al inicio de la sesión; en cambio, se verifica continuamente. Este proceso ayuda a detectar actividades sospechosas que podrían surgir en medio de una sesión, como si un atacante lograra infiltrarse en el sistema. Mediante el uso de autenticación multifactorial (MFA) y autenticación basada en riesgos, los sistemas pueden detectar actividades anormales y responder de manera inmediata.

Acceso con Mínimo Privilegio: En el marco de Zero Trust, se otorgan solo los permisos estrictamente necesarios para realizar una tarea específica. Este enfoque limita el impacto de un posible ataque, ya que, si un atacante logra obtener acceso, su alcance se reduce significativamente. Al emplear políticas de mínimo privilegio, las organizaciones pueden proteger más efectivamente sus datos críticos y evitar el acceso lateral a través de la red.

Microsegmentación: La segmentación tradicional de redes divide el entorno en diferentes zonas de acceso, pero Zero Trust va un paso más allá con la microsegmentación. Esta técnica implica la creación de pequeñas zonas de red que están separadas entre sí. Si un atacante accede a una parte de la red, no podrá moverse fácilmente a otras partes, reduciendo las posibilidades de propagación del ataque.

Supervisión Continua y Análisis Basado en Inteligencia Artificial: Zero Trust emplea herramientas de inteligencia artificial para analizar patrones de comportamiento y detectar posibles amenazas en tiempo real. La supervisión constante permite a las organizaciones reaccionar rápidamente ante cualquier actividad anómala, identificando patrones que los sistemas tradicionales podrían pasar por alto.

Beneficios de Zero Trust en un Entorno Digital en Expansión.

Zero Trust es particularmente valioso en los entornos digitales modernos, donde los datos y recursos no están confinados a un solo lugar físico. Al implementar esta estrategia, las organizaciones pueden mantener un control más riguroso sobre quién y qué accede a cada parte de su red. Esto es vital en sectores como la salud, las finanzas y el gobierno, donde los datos sensibles son un objetivo frecuente de los atacantes.

Retos en la Implementación de Zero Trust.

Si bien Zero Trust ofrece una fuerte capa de protección, su implementación puede ser compleja y requiere una planificación detallada. Las organizaciones deben realizar un inventario completo de sus datos y recursos, identificar todos los puntos de acceso, y asegurarse de que las políticas de seguridad estén actualizadas y consistentes en todas sus plataformas. Además, los equipos de TI deben capacitar a los empleados para adoptar prácticas de seguridad, ya que los errores humanos siguen siendo una causa común de violaciones de seguridad.

Futuro de Zero Trust en la Ciberseguridad.

A medida que los ciberataques se vuelven más avanzados y persistentes, el enfoque de Zero Trust seguirá evolucionando. La integración con tecnologías emergentes, como la inteligencia artificial y el aprendizaje automático, permitirá a los sistemas Zero Trust anticiparse y responder de manera proactiva a amenazas complejas. Además, con la continua expansión de la infraestructura de nube y el crecimiento del trabajo remoto, el enfoque de Zero Trust probablemente se convertirá en el estándar de seguridad para muchas organizaciones.

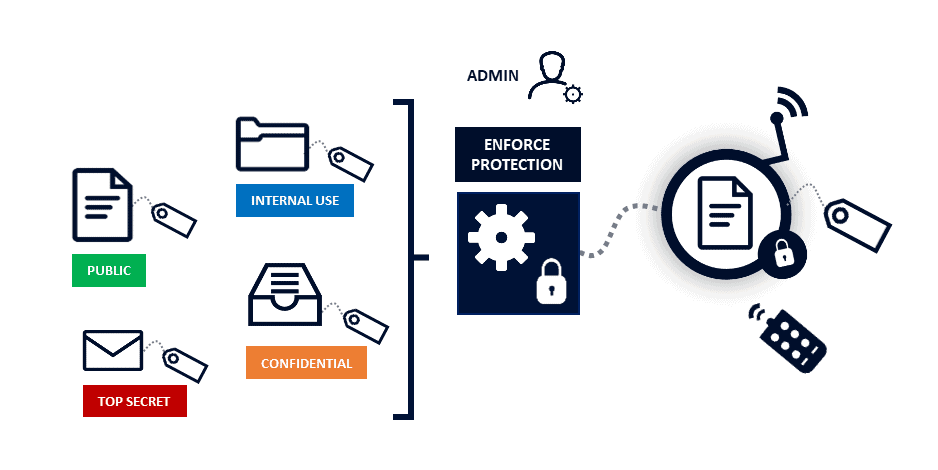

Modelo de Zero Trust.

Se basa en una arquitectura de seguridad que considera que ningún usuario, dispositivo o aplicación puede ser automáticamente confiado. En cambio, cada intento de acceso es verificado independientemente de su ubicación en la red. Aquí te detallo los elementos y los pasos que componen el modelo Zero Trust:

1. Identificación y Verificación de Identidad (Who)

Autenticación Multifactorial (MFA): Cada usuario debe autenticarse usando varios factores, como contraseñas, autenticadores de hardware o autenticación biométrica. Esto reduce el riesgo de que un atacante obtenga acceso solo con una contraseña.

Control de Acceso Basado en Roles (RBAC): Define los permisos de acceso según el rol del usuario para garantizar que solo tengan acceso a lo estrictamente necesario.

2. Evaluación de Dispositivo (What)

Inspección de Dispositivos y Control de Estado: Antes de permitir el acceso, se verifica que el dispositivo cumpla con los requisitos de seguridad de la organización, como tener un software antivirus actualizado y configuraciones seguras.Gestión de Dispositivos Móviles (MDM): Asegura que solo los dispositivos autorizados puedan conectarse y permite el monitoreo continuo.

3. Microsegmentación y Políticas de Acceso (Where)

Microsegmentación de la Red: La red se divide en múltiples zonas o segmentos para que el acceso sea limitado solo a la zona específica donde residen los datos o servicios requeridos. Cada segmento es aislado de otros, reduciendo el riesgo de movimiento lateral.Políticas de Acceso Condicional: Las políticas determinan qué acciones se permiten en función de factores como la identidad del usuario, la ubicación y el estado del dispositivo.

4. Supervisión y Detección de Anomalías en Tiempo Real (When)

Monitoreo Continuo y Análisis de Comportamiento: Mediante inteligencia artificial y aprendizaje automático, se evalúa el comportamiento en tiempo real para detectar patrones sospechosos.

Registro y Auditoría de Accesos: Cada acceso y actividad en la red se registra y monitorea para detectar y responder a posibles amenazas o violaciones.

5. Respuesta Automática a Incidentes y Recuperación (How)

Automatización en Respuesta a Incidentes: Cuando se detectan comportamientos anómalos o amenazas, se activan respuestas automáticas, como la desconexión de un dispositivo, la revocación de permisos o el aislamiento de una parte de la red.

Escalado en Respuesta a Amenazas Complejas: El sistema Zero Trust puede responder escalonadamente según la gravedad de la amenaza detectada, desde notificaciones hasta la intervención total en la red para mitigar daños.

Modelo de Implementación en Pasos:

- Identificar Activos y Usuarios Críticos: Inventariar los activos, usuarios y dispositivos críticos que deben protegerse y establecer sus perfiles de acceso.

- Aplicar Autenticación Continua y Control de Acceso Mínimo: Implementar MFA y controles de acceso basados en roles, permitiendo solo los privilegios mínimos.

- Implementar Segmentación de Red: Dividir la red en segmentos basados en las necesidades y accesos específicos.

- Establecer Políticas de Acceso Basadas en el Contexto: Usar el contexto (como ubicación y estado del dispositivo) para condicionar el acceso y reducir la exposición.

- Configurar Monitoreo y Respuesta en Tiempo Real: Activar el monitoreo continuo, IA para detección de anomalías y respuesta automática ante amenazas.

El modelo Zero Trust es un enfoque integral que protege tanto los recursos como los usuarios al limitar el acceso y monitorear continuamente la actividad en tiempo real.

Publicar comentario