Vulnerabilidad de BitLocker de Microsoft Exponiendo su Flanco Débil con Raspberry Pi

¡Saludos, apasionados de la ciberseguridad y la tecnología! En el fascinante mundo de la seguridad informática, siempre estamos a la caza de posibles vulnerabilidades que podrían comprometer la integridad de nuestros sistemas.

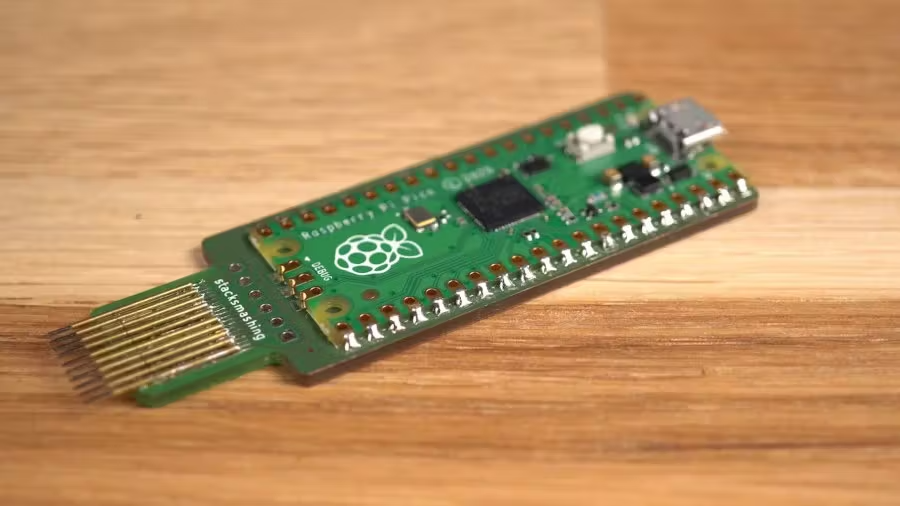

En esta articulo, nos vamos a sumergir en el intrigante universo de BitLocker, la herramienta de cifrado de disco de Microsoft, y exploraremos cómo un pequeño pero poderoso dispositivo como Raspberry Pi puede exponer una vulnerabilidad hasta ahora poco conocida.

BitLocker: Una Mirada Rápida

BitLocker es la solución de cifrado de disco completo desarrollada por Microsoft, diseñada para proteger la información almacenada en los discos duros de los sistemas operativos Windows. Su objetivo es proporcionar una capa adicional de seguridad al cifrar los datos y evitar el acceso no autorizado a la información sensible en caso de pérdida o robo de un dispositivo.

El Descubrimiento: Raspberry Pi y la Puerta Trasera de BitLocker

Recientemente, la comunidad de ciberseguridad ha desenterrado una potencial vulnerabilidad en BitLocker que podría sorprender a más de uno. Resulta que Raspberry Pi, el diminuto pero versátil dispositivo de una sola placa, puede actuar como una especie de «puerta trasera» para el cifrado de disco de BitLocker.

Cómo Funciona

La vulnerabilidad radica en la forma en que BitLocker maneja las solicitudes de desbloqueo de contraseñas. Tradicionalmente, estas solicitudes se gestionan de manera segura a través de métodos convencionales, pero la astucia de Raspberry Pi radica en su capacidad para interceptar y manipular estas solicitudes.

Imaginen esto: un atacante coloca discretamente un Raspberry Pi entre el teclado y la computadora víctima. Cuando el usuario ingresa la contraseña para desbloquear su disco cifrado por BitLocker, el Raspberry Pi entra en acción, interceptando la contraseña antes de que llegue al sistema operativo.

Este pequeño dispositivo puede almacenar la contraseña o, incluso peor, modificarla antes de pasarla al sistema, lo que permite al atacante el acceso no autorizado.

Evaluando el Alcance del Problema

Es esencial comprender que esta vulnerabilidad no implica un fallo inherente en BitLocker, sino más bien una explotación creativa de cómo interactúa con el hardware periférico. Sin embargo, esto plantea la pregunta sobre la seguridad física de los dispositivos y cómo podríamos protegernos contra tales ataques.

Medidas de Prevención y Mitigación

- Física y Seguridad del Hardware:

- Mantener el control físico sobre los dispositivos y prevenir el acceso no autorizado es crucial. Implementar medidas de seguridad física puede ayudar a mitigar el riesgo de este tipo de ataques.

- Monitoreo de Tráfico:

- Utilizar herramientas de monitoreo de tráfico para detectar posibles anomalías en la comunicación entre el teclado y el sistema operativo. Cualquier desviación del comportamiento normal podría indicar una manipulación.

- Actualizaciones y Parches:

- Mantener el sistema operativo y las herramientas de cifrado actualizadas es fundamental. Las compañías suelen lanzar parches para abordar vulnerabilidades conocidas, y estar al tanto de estas actualizaciones es esencial.

El Papel de Raspberry Pi en la Investigación de Seguridad

Este descubrimiento también destaca el papel fundamental que juegan dispositivos como Raspberry Pi en la investigación de seguridad. A menudo subestimados, estos dispositivos de bajo costo pueden revelar vulnerabilidades importantes que podrían haber pasado desapercibidas.

En el emocionante mundo de la ciberseguridad, cada día nos enfrentamos a nuevos desafíos y descubrimientos fascinantes. La intersección de BitLocker y Raspberry Pi en este contexto no solo resalta la creatividad de los investigadores de seguridad, sino que también nos recuerda la importancia de la vigilancia constante y las medidas proactivas para mantener nuestros sistemas seguros.

Mientras Microsoft trabaja para abordar esta vulnerabilidad potencial, la comunidad de ciberseguridad debe seguir siendo diligente en la identificación y mitigación de amenazas. En última instancia, esta situación refuerza la idea de que la seguridad informática es un esfuerzo continuo y colaborativo que requiere la participación de todos los actores en el ecosistema digital.

¡Hasta la próxima entrada, queridos lectores, y que sus sistemas estén siempre protegidos!